Các khoản thanh toán bằng ransomware vào năm 2023 đã vượt mốc 1 tỷ USD - là con số cao nhất từng được quan sát thấy. Mặc dù năm 2022 trước đó đã chứng kiến sự sụt giảm về giá trị thanh toán bằng ransomware, nhưng xu hướng chung từ năm 2019 đến năm 2023 cho thấy ransomware là một vấn đề ngày càng gia tăng.

Bối cảnh ransomware không chỉ phát triển mạnh mẽ mà còn liên tục mở rộng, khiến việc giám sát mọi sự cố hoặc theo dõi tất cả các khoản thanh toán tiền chuộc được thực hiện bằng tiền điện tử trở nên khó khăn.

Năm 2022 là ngoại lệ, không phải xu hướng

Một số yếu tố có thể góp phần làm giảm hoạt động của ransomware vào năm 2022, bao gồm các sự kiện địa chính trị như xung đột Nga-Ukraine. Cuộc xung đột này không chỉ làm gián đoạn hoạt động của một số tác nhân mạng mà còn chuyển trọng tâm của chúng từ lợi ích tài chính sang các cuộc tấn công mạng có động cơ chính trị nhằm mục đích gián điệp và phá hoại.

Ngoài ra, các yếu tố khác đóng vai trò trong sự thoái lui này bao gồm việc một số thực thể phương Tây miễn cưỡng trả tiền chuộc cho một số nhóm nhất định do rủi ro bị trừng phạt tiềm ẩn. Đặc biệt, nhóm ransomware Conti phải đối mặt với các vấn đề, bao gồm các mối liên hệ được báo cáo với các cơ quan tình báo Nga bị trừng phạt, nhật ký trò chuyện của tổ chức bị lộ và tình trạng hỗn loạn nội bộ nói chung. Điều này dẫn đến việc các băng nhóm này giảm hoạt động và góp phần làm giảm tổng thể các sự cố ransomware vào năm 2022. Nhưng các nhà nghiên cứu lưu ý rằng nhiều tác nhân ransomware có liên quan đến Conti đã tiếp tục di chuyển hoặc tung ra các chủng mới, khiến nạn nhân sẵn sàng trả tiền hơn.

Một yếu tố quan trọng khác trong việc giảm thiểu ransomware vào năm 2022 là việc Cục Điều tra Liên bang Mỹ (FBI) xâm nhập thành công chủng ransomware Hive, như Bộ Tư pháp Mỹ đã công bố vào đầu năm 2023. Trong quá trình xâm nhập Hive, FBI đã có thể cung cấp khóa giải mã cho hơn 1.300 nạn nhân, ngăn chặn hiệu quả nhu cầu thanh toán tiền chuộc. FBI ước tính rằng sự can thiệp này đã ngăn chặn khoảng 130 triệu USD tiền chuộc cho Hive.

|

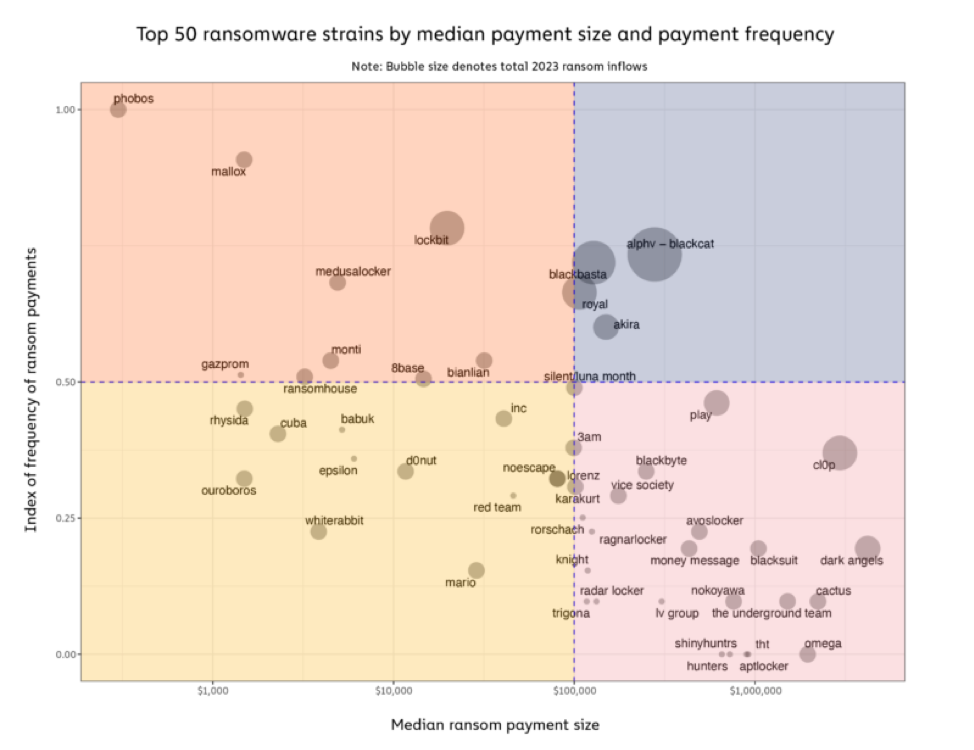

Top 50 chủng ransomware theo quy mô các khoản thanh toán đòi tiền chuộc |

Ransomware trỗi dậy: bối cảnh mối đe dọa năm 2023

Vào năm 2023, bối cảnh ransomware đã chứng kiến sự gia tăng đáng kể về tần suất, phạm vi và số lượng các cuộc tấn công.

Các cuộc tấn công bằng ransomware được thực hiện bởi nhiều tác nhân khác nhau, từ các tập đoàn lớn đến các nhóm và cá nhân nhỏ hơn – và các chuyên gia cho biết số lượng của chúng đang gia tăng.

Allan Liska, nhà phân tích tình báo về mối đe dọa tại công ty an ninh mạng Recorded Future lưu ý: “Điều quan trọng mà chúng tôi đang thấy là sự gia tăng chóng mặt về số lượng các tác nhân đe dọa thực hiện các cuộc tấn công ransomware”. Recorded Future đã báo cáo có 538 chủng ransomware mới vào năm 2023, cho thấy sự nổi lên của các nhóm độc lập mới.

Một số chủng ransomware như Cl0p, chủng này sẽ tích cực theo đuổi các mục tiêu có giá trị cao với mục đích đòi các khoản chuộc lớn, do đó mặc dù chúng thực hiện ít cuộc tấn công hơn nhiều chủng khác nhưng lại thu về số tiền lớn sau mỗi cuộc tấn công. Cl0p đã tận dụng các lỗ hổng zero-day cho phép chúng tống tiền hàng loạt nạn nhân lớn, thúc đẩy các nhà khai thác chủng này áp dụng chiến lược lọc dữ liệu thay vì mã hóa.

Nhìn chung, Cl0p đã trở thành chiến lược thống trị trong vài năm qua, với tỷ trọng ngày càng lớn hơn trong tổng giá trị thanh toán bằng ransomware được tạo thành từ các khoản thanh toán từ 1 triệu USD trở lên.

Các chủng khác như Phobos, đã áp dụng mô hình ransomware dưới dạng Dịch vụ (RaaS), trong đó những người bên ngoài được gọi là các chi nhánh (affiliates) có thể truy cập phần mềm độc hại để thực hiện các cuộc tấn công và đổi lại sẽ trả cho những người điều hành cốt lõi một phần tiền chuộc. Phobos đơn giản hóa quy trình để những tin tặc ít phức tạp hơn về mặt kỹ thuật thực hiện các cuộc tấn công bằng ransomware, tận dụng quy trình mã hóa điển hình vốn là đặc điểm nổi bật của ransomware. Mặc dù nhắm mục tiêu vào các thực thể nhỏ hơn và yêu cầu số tiền chuộc thấp hơn, mô hình RaaS là một hệ số nhân mạnh mẽ, cho phép chủng này thực hiện một số lượng lớn các cuộc tấn công nhỏ hơn này.

ALPHV-BlackCat cũng là một chủng RaaS giống như Phobos, nhưng có chọn lọc hơn đối với các chi nhánh mà nó cho phép sử dụng phần mềm độc hại của mình, tích cực tuyển dụng và phỏng vấn các ứng viên tiềm năng về khả năng hack của họ. Điều này cho phép nhóm tấn công các mục tiêu lớn hơn với số tiền lớn hơn.

Điều quan trọng cần lưu ý là việc đổi thương hiệu và sử dụng chủng chồng chéo vẫn còn phổ biến đối với những kẻ tấn công ransomware. Các quản trị viên ransomware thường đổi tên chủng hoặc tung ra các chủng mới, trong khi các chi nhánh thường chuyển đổi chủng hoặc làm việc cho nhiều chủng cùng một lúc. Việc này thường cho phép những kẻ tấn công ransomware tránh xa các chủng có liên quan công khai đến các biện pháp trừng phạt hoặc đã phải chịu quá nhiều sự giám sát. Việc đổi tên chủng và chuyển đổi liên kết cũng có thể cho phép kẻ tấn công tấn công cùng một nạn nhân hai lần dưới các tên khác nhau.

Hậu ransomware: Tiền đi đâu?

Phân tích chuyển động của ransomware cung cấp những hiểu biết cần thiết về các phương pháp và dịch vụ được sử dụng bởi các tác nhân đe dọa, cho phép cơ quan thực thi pháp luật nhắm mục tiêu và phá vỡ mạng lưới tài chính và cơ sở hạ tầng của chúng.

Điều quan trọng cần lưu ý là các tác nhân đe dọa có thể mất hàng tuần, hàng tháng hoặc thậm chí hàng năm để rửa tiền từ ransomware và do đó, một số hoạt động rửa tiền được quan sát thấy vào năm 2023 là từ các cuộc tấn công đã xảy ra trong quá khứ.

Các sàn giao dịch và máy trộn tập trung đã liên tục chiếm một tỷ trọng đáng kể trong các giao dịch, cho thấy chúng là các phương pháp ưa thích để rửa các khoản thanh toán bằng ransomware.

Tuy nhiên, năm 2024 đã chứng kiến sự xuất hiện của các dịch vụ rửa tiền mới, bao gồm cầu nối, sàn giao dịch tức thời (instant exchangers) và dịch vụ cờ bạc. Chainalysis đánh giá rằng đây là kết quả của việc làm gián đoạn các phương pháp rửa tiền ưa thích đối với phần mềm tống tiền cũng như việc triển khai các chính sách AML/KYC (chống rửa tiền/hiểu khách hàng) mạnh mẽ hơn của một số dịch vụ.

Bài học từ năm 2023

Bối cảnh ransomware đã trải qua những thay đổi đáng kể vào năm 2023, được đánh dấu bằng sự thay đổi trong chiến thuật và mối liên kết giữa các tác nhân đe dọa, cũng như sự lây lan liên tục của các chủng RaaS và việc thực hiện cuộc tấn công nhanh hơn, thể hiện cách tiếp cận hiệu quả và tích cực hơn. Chuyển động của các chi nhánh làm nổi bật tính linh hoạt trong thế giới ngầm ransomware và việc liên tục tìm kiếm các kế hoạch tống tiền sinh lợi hơn.

Các tác nhân đe dọa tiếp tục đổi mới và thích ứng với những thay đổi về quy định và hành động thực thi pháp luật, nhưng năm 2023 cũng chứng kiến những chiến thắng đáng kể trong cuộc chiến chống lại ransomware với sự hợp tác giữa cơ quan thực thi pháp luật quốc tế, các tổ chức bị ảnh hưởng, các công ty an ninh mạng và trí tuệ blockchain.

Lizzie Cookson, Giám đốc cấp cao về ứng phó sự cố tại Coveware đã chỉ ra rằng: “Việc triệt phá Hive và sự gián đoạn của BlackCat đều là những ví dụ tuyệt vời về cách FBI ưu tiên hỗ trợ nạn nhân, giúp đỡ nạn nhân và buộc những kẻ xấu phải trả giá”.

Andrew Davis, cố vấn chung tại công ty an ninh mạng Kivu Consulting cũng ghi nhận sự gia tăng trong sự tham gia chủ động của cơ quan thực thi pháp luật, cho thấy cách tiếp cận mạnh mẽ hơn, quyết tâm hơn trong việc hỗ trợ nạn nhân và truy tìm tội phạm mạng.

Báo cáo cũng kỳ vọng xu hướng nạn nhân từ chối trả tiền chuộc sẽ tiếp tục tồn tại và có khả năng tăng cao trong năm 2024, và có thể đạt đến điểm quan trọng khiến hoạt động của ransomware trở nên không bền vững về mặt tài chính.

Theo Lizzie Cookson, Giám đốc cấp cao về ứng phó sự cố tại Coveware, toàn bộ ngành đã trở nên thành thạo hơn trong việc ứng phó với sự cố ransomware thành công. Thông thường, các cuộc tấn công này có thể mã hóa toàn bộ nhóm máy tính đồng thời đánh cắp thông tin bí mật. Tuy nhiên, nhiều công ty có thể phục hồi sau cuộc tấn công bằng ransomware bằng cách sử dụng bản sao lưu của riêng họ.

Ngoài ra, ngày càng có nhiều nạn nhân nhận ra rằng việc trả tiền chuộc không đảm bảo rằng dữ liệu bị đánh cắp sẽ bị xóa. Thay vào đó, nó có thể được giao dịch bí mật cho các nhóm tội phạm mạng khác. Đồng thời, nhóm ransomware có thể sử dụng dữ liệu bị đánh cắp để giúp nhắm mục tiêu trở lại nạn nhân.

Theo dữ liệu của Coveware, hầu hết nạn nhân bị tấn công bởi ransomware phần lớn là các doanh nghiệp vừa và nhỏ với số lượng nhân viên dưới 1.000 người.